Mikrotik RouterOS Upgrade dalla versione 6 alla 7

Rapida guida per aggiornare un sistema Mikrotik dalla RouterOS 6 alla 7 , sia package che bootloader. Il tutto è possibile tramite riga di comando, quindi possiamo collegarci in ssh o tramite il tool Winbox ed aprire una finestra terminal.

Prima di tutto, un backup della configurazione corrente non è una cattiva idea, system backup save name=%NOME_FILE_BACKUP% e scarichiamolo dalla routerboard.

Procediamo…

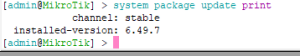

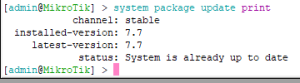

Identifichiamo la versione package tramite il comando system package update print

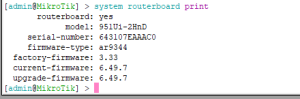

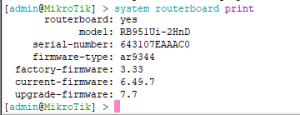

Identifichiamo la versione del firmware (bootloader) con il comando system routerboard print

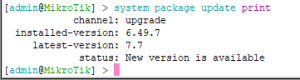

Cambiamo il channel degli aggiornamenti con il comando system package update set channel=upgrade

Possiamo controllare la disponibilità di upgrade tramite il comando system package update print

Possiamo quindi procedere all’installazione con il comando system package update install

- il comando avvia il download ed installazione con successivo reboot senza chiedere ulteriore conferma.

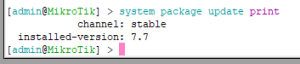

Al riavvio, un controllo che l’aggiornamento sia stato applicato sempre con il comando già usato sopra system package update print

Reimpostiamo il channel con il comando system package update set channel=stable

Controlliamo la presenza di aggiornamenti con il comando system package update print

Ora procediamo con l’aggiornamento del firware e allineiamolo alla stessa versione dei packages

Controllo della versione corrente system routerboard print

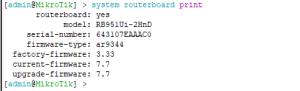

Procediamo all’aggiornamento system routerboard upgrade , il comando richiede la conferma per procedere

Eseguiamo il reboot, in questo passaggio il reboot non è automatico, system reboot

A reboot ultimato un ultimo controllo system routerboard print

Aggiornamento completato. Il tutto volendo può essere scriptato qualora si abbia necessità di distribuirlo su molteplice apparati senza una vera e propria gestione centralizzata.

.png)