Microsoft Outlook sblocco allegati

Microsoft outlook per impostazione predefinita blocca degli allegati, il tipo di allegati bloccati sono tra i tipi di file che più probabilmente posso contenere virus o codice pericoloso. Ci sono però situazioni in cui può essere necessario disattivare tale impostazione per poter accedere agli allegati, vediamo ora come agire.

Prima di iniziare vediamo quali sono gli allegati che outlook blocca per impostazione predefinita

|

Estensione del nome di file |

Tipo di file |

| ade | Estensione progetto di Access (Microsoft) |

| adp | Progetto di Access (Microsoft) |

| app | Applicazione eseguibile |

| asp | Pagina ASP |

| bas | Codice sorgente BASIC |

| bat | Elaborazione batch |

| cer | File di certificato di protezione Internet |

| chm | Guida HTML compilata |

| cmd | File di comandi DOS CP/M, file di comandi per Windows NT |

| com | Comando |

| cpl | Estensione del Pannello di controllo di Windows (Microsoft) |

| crt | File di certificato |

| csh | Script csh |

| der | File di certificato X509 codificato in DER |

| exe | File eseguibile |

| fxp | Origine compilata FoxPro (Microsoft) |

| hlp | File della Guida di Windows |

| hta | Applicazione ipertestuale |

| inf | File di informazioni o di installazione |

| ins | Impostazioni di comunicazioni Internet IIS (Microsoft) |

| isp | Impostazioni del provider di servizi Internet IIS (Microsoft) |

| its | Set di documenti Internet, Internet Translation |

| js | Codice sorgente JavaScript |

| jse | File di script codificato in JScript |

| ksh | Script di shell Unix |

| lnk | File del collegamento di Windows |

| mad | Collegamento a modulo di Access (Microsoft) |

| maf | Access (Microsoft) |

| mag | Collegamento a diagramma di Access (Microsoft) |

| mam | Collegamento a macro di Access (Microsoft) |

| maq | Collegamento a query di Access (Microsoft) |

| mar | Collegamento a report di Access (Microsoft) |

| mas | Stored procedure di Access (Microsoft) |

| mat | Collegamento a tabella di Access (Microsoft) |

| mau | Media Attachment Unit |

| mav | Collegamento a visualizzazione di Access (Microsoft) |

| maw | Pagina di accesso ai dati di Access (Microsoft) |

| mda | Componente aggiuntivo di Access (Microsoft), gruppo di lavoro MDA Access 2 (Microsoft) |

| mdb | Applicazione di Access (Microsoft), database MDB di Access (Microsoft) |

| mde | File di database MDE di Access (Microsoft) |

| mdt | Dati di componenti aggiuntivi di Access (Microsoft) |

| mdw | Informazioni sul gruppo di lavoro di Access (Microsoft) |

| mdz | Modello Creazione guidata di Access (Microsoft) |

| msc | File del controllo snap-in Microsoft Management Console (Microsoft) |

| msh | Microsoft Shell |

| msh1 | Microsoft Shell |

| msh2 | Microsoft Shell |

| mshxml | Microsoft Shell |

| msh1xml | Microsoft Shell |

| msh2xml | Microsoft Shell |

| msi | File di Windows Installer (Microsoft) |

| msp | Aggiornamento di Windows Installer |

| mst | Script di trasformazione dell’installazione di Windows SDK |

| ops | File di impostazioni del profilo di Office |

| pcd | Visual Test (Microsoft) |

| pif | File di informazioni sul programma di Windows (Microsoft) |

| plg | Developer Studio Build Log |

| prf | File di sistema di Windows |

| prg | File di programma |

| pst | File della Rubrica di MS Exchange, file delle cartelle personali di Outlook (Microsoft) |

| reg | Informazioni di registrazione/chiave per W95/98, file di dati del Registro di sistema |

| scf | Comando di Esplora risorse |

| scr | Screen saver di Windows |

| sct | Windows Script Component, schermata di FoxPro (Microsoft) |

| shb | Collegamento di Windows in un documento |

| shs | File oggetto ritaglio di shell |

| tmp | File/cartella temporanei |

| url | Indirizzo Internet |

| vb | File VBScript o qualsiasi origine VisualBasic |

| vbe | File di script codificato in VBScript |

| vbs | File di script VBScript, script di Visual Basic, Applications Edition |

| vsmacros | Progetto macro basato su codice binario Visual Studio .NET (Microsoft) |

| vsw | File area di lavoro di Visio (Microsoft) |

| ws | File di script Windows |

| wsc | Componente script Windows |

| wsf | File di script Windows |

| wsh | File di impostazioni Windows Script Host |

come si vede, per lo più sono tipi di file che possono

contenere codice potenzialmente pericoloso, vediamo ora come è possibile

sbloccarli in modo da potervi accedere.

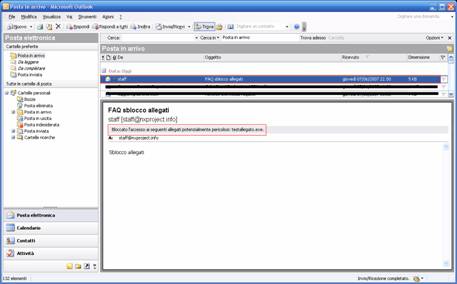

fig. 1 e-mail con allegato bloccato

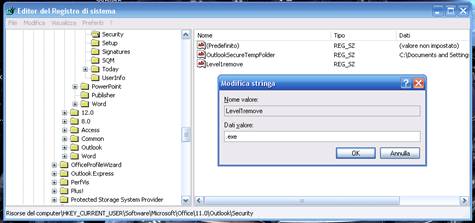

Aprire il registro di configurazione di windows da Start—>Esegui digitare regedit.exe e premere ok

in base alla versione di outlook installata andremo alla relativa chiave, le vediamo tutte in elenco.

Office 2000 HKEY_CURRENT_USER\Software\Microsoft\Office\9.0\Outlook\Security

Office xp HKEY_CURRENT_USER\Software\Microsoft\Office\10.0\Outlook\Security

Office 2003 HKEY_CURRENT_USER\Software\Microsoft\Office\11.0\Outlook\Security

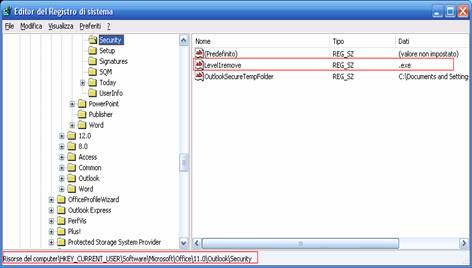

In Security Creiamo un nuovo valore stringa e chiamiamolo Level1Remove, facciamo doppio click sulla voce appena creata e inseriamo le estensioni dei file che vogliamo vengano aperti da outlook (figura 2), le estensioni vanno inserite comprese del “.” esempio, se vogliamo sbloccare i file exe dobbiamo inserire “.exe”

fig. 2 inserimento estensioni da sbloccare

fig. 3 valore “.exe” inserito

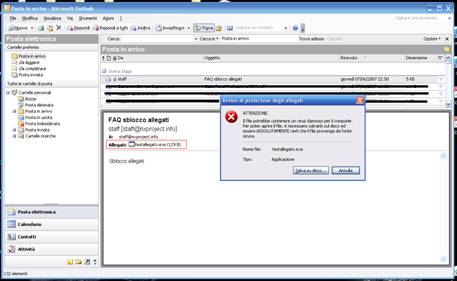

Chiudiamo il registro di configurazione ed apriamo outlook, ora possiamo aprire l’allegato

fig. 4 allegato sbloccato

Se si desidera sbloccare più tipi di file è possibile inserire più valore separati da “;” ad esempio se vogliamo sbloccare

i file “.exe” e “.bat” dobbiamo inserire la seguente stringa “.exe;.bat”

Per maggiori informazioni sull’argomento è possibile vedere l’articolo microsoft kb318515

.png)